كما وعدتكم سابقا عند أفتتاح قسم الـSecurity بأنني سوف أحاول أن أغطي كل مواضيع الأمن التى يجب أعدادها على الشبكة لكي نخفض من نسبة القرصنة التي ممكن أن تحدث على الشبكة وأرجو منك أن تدقق على كلمة تخفيض لان النظرية العامة تقول لايوجد جهاز أمني خالي من الثغرات مهم كانت قوته وموضوعنا اليوم أعداده بسيط لكنه من أول وأهم الخطوات التى يجب أعداده على الشبكة وهو الـPort Security وأهميته في رد هجوم الـ MAC flooding

ماهو الـ Port Security ?

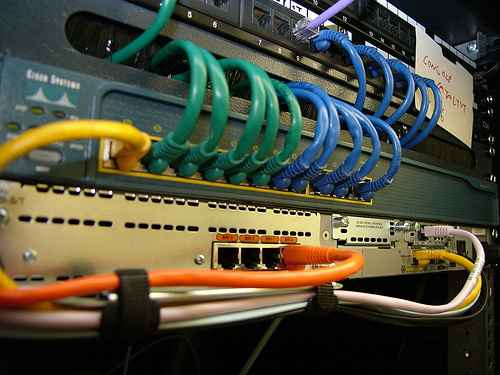

هو وضعية نقوم بأعداده على كل Interface تهدف لتحديد أجهزة الكمبيوتر التى يسمح لها بالأتصال من خلال هذا الـInterface وتتم العملية عن طريق ربط الـInterface بالـ Mac Address الخاص بكل جهاز كمبيوتر لديه الصلاحية للدخول على الشبكة وبهذه الطريقة نكون قد منعنا الأجهزة الدخيلة من المحاولة بالأتصال بالشبكة من خلال شبك الكمبيوتر بأحد مخارج السويتش كما يمكننا ردع هجوم مايعرف بي mac flood من خلال تحديد عدد الأجهزة المتصلة بالـ Interface في حال لو كان عندنا hub مثلا

ماذا سوف يحدث في حال محاولة أحد الاشخاص الولوج إلى الشبكة

للـ Port Security ثلاث وضعيات يمكن أن يتخذها في حال تم شبك ماك ادريس لجهاز كمبيوتر غير مصرح به للدخول إلى الشبكة والحالات هي كالتالي

Description | Mode |

في هذه الحالة سوف يقوم السويتش بأغلاق المنفذ بشكل مباشر وهذه الوضعية تعد الـ Default للـ Port Security | shutdown |

في هذه الحالة يقوم السوتش بعمل Drop لكل الترافيك القادم من الماك أدريس الغير مصرح به مع أبقاء المنفذ مفتوح للأجهزة المصرحة بها | protect |

نفس الحالة السابقة لكن هنا يقوم السويتش بأحصاء كل الباكيت التى قام بعمل drop لها | restrict |

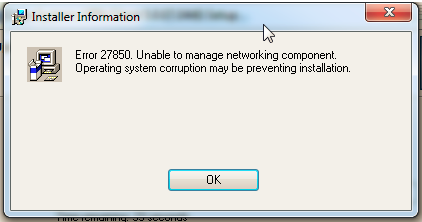

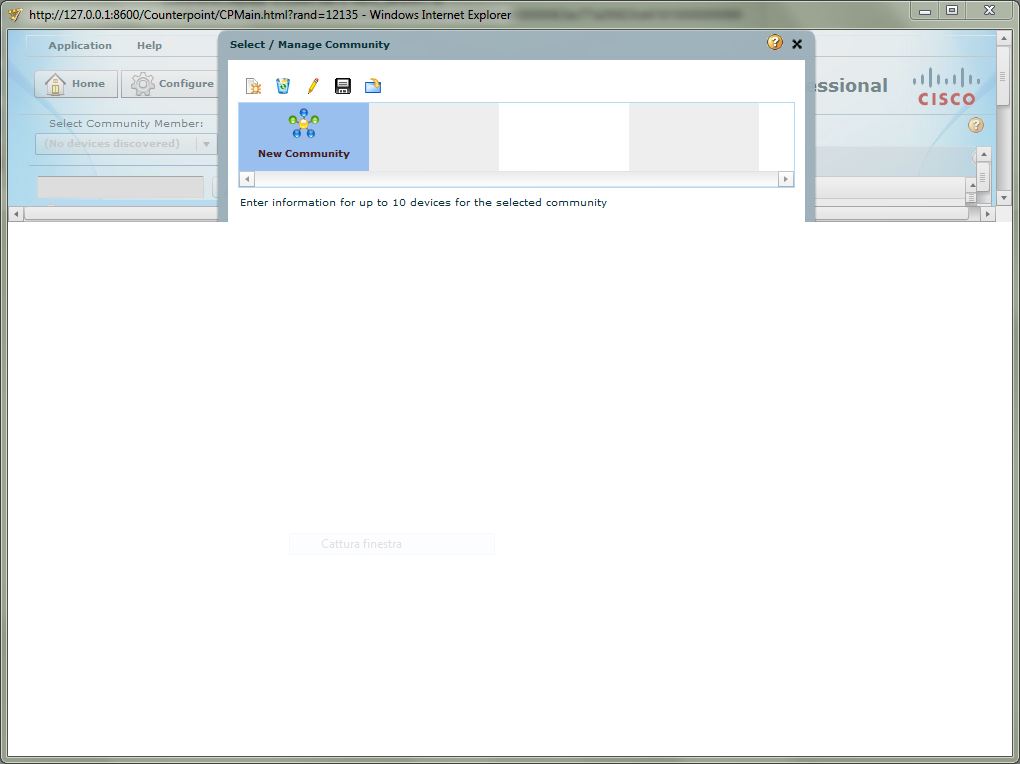

طريقة ألأعداد

طريقة أعداده كما بينت في بداية الموضوع في غاية السهولة وتتم عن طريق امرين فقط

Switch(config)# interface fastethernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

ممتاز , البورت سيكوريتى واحد من المواضيع المهمه لدارسى منهج CCNA Security

this is the first time knowing that there are other modes then shutdown

thanks for the tip

يعطيك العافيه شرحك كامل ومفيد

اية الحلاوة والجمال دة كلة

جزاك الله خيرا ..

استمر ونريد المزيد والمزيد والمزيد…

واحيك على السلوبك السهل الرائع الممتع..

رائع جدا اخي الكريم على الشرح المتميز

ولكن على ما اعتقد البورت سكيورتي لا يعمل مع الباكيت تريسر

بالرغم من وجود الاوامر !!! اني مستغرب

يعمل أخي العزيز وبشكل جيد

وهو لايعمل على الجي أن اس 3

شكرا لك على الايضاح

اني مستغرب لان تمت التجربه اكثر من مره على الباكيست تريسر ولن تعمل

قمت يتنفيذ جميع الاوامر واتجاهل الامر switchport port-security

واتضح لي بعدها ان هذا الامر هو الذي يعمل enable للبورت سكيورتي اي بدون تطبيقه لا يعمل البورت سكيورتي

فعلاً انت مبدع بكل معنى الكلمة

ممكن نعمل ping علي الاجهزة لكي يتمكن الامر بالتفيذ

يسلموا ايديك

فعلاً شرح ممتاز وواضح ما شاء الله يعطيك العافية

شكرا كتير على الموضوع المفيد

موضوع جميل و شرح اروع بارك الله فيك وزاد من امثالك

شرح أكثر من رائع استاذ أيمن , بارك الله فيك .

أولا اتقدم بخالص الشكر لكل العاملين ف هذا الموقع

ثانيا لي سؤال عن هذ ا الموضوع لأني مفعله عندي ومختار انه يعمل شت داون للبورت ومستخدم ستكي كومند وعامل ماكسمم واحد

بس عاوز لو حد ركب جهاز وعمل شت داون للبورت اقدر اعرف امته حصل هذا

يعني امته المستخدم ركب جهاز تاني علشان عندي ف الشغل نظام شفتات فمحتاج اني اقدر احدد الوقت ياريت حد يفدني لأني محتاج ده بسرعه جداااا

وشكرااا مع امنياتي بدوام النجاح

أستخدم الـ Log Message لأرسال تحذيرات عندما يتحول المنفذ إلى Shutdown

ممكن اعرف الطريقه بالتفصيل مع العلم ان السويتشات اللي عندي معظمها 2950

شكرا لك أيمن النعيمي في الحقيقة انا سورية وأحب كثيرا مجال الشبكات وطلعت الأولى على دفعتي بهاد الاختصاص وحاليا عم كمل فيه

عفوا منك استاذ أيمن بدي اسأل لدي في العمل مشكلة انو بدي حاول امنع المستخدمين من الفرمتة عن طريق البورت سيكيورتي

وأريد أن أسألك أليس هذا ممكنا أم أن البورت سيكيورتي فقط لتخصيص ماك معين عليها واذا كانت لايمكن أن امنع المستخدمين من الفرمتة عن طريق البورت سيكيورتي فما هي الطريقة اذن وشكرا لك

والله أول مرة بشوف سؤال مثل هذا ؟!!!!. ماعلاقة الفرمتة بالسويتش ؟ والبورت سكيورتي ؟ أكيد هذا الأمر مستحيل وغير متعلق بماتطلبيه . بالنسبة للطريقة أطرحي سؤالك في قسم الاسئلة والأجوبة وسوف نجيبك إن شاء الله .

جزاك الله خيرا المهندس أيمن على كل ما تقدمه .

استفساري أنا طبقت الأمر السابق لكن يأخذ أول mac-address يتصل به لكن قد يتغير الجهاز في الشبكة فما هو الحل مهندس أيمن

Thanks

جزاك الله عنا كل خير …وبارك الله فيك وفي علمك …

شكراً جزيلاً لكم على مواضيعكم الأكثر من رائعة : )

Thanxxxx alot 🙂

شكرا ً لك على المعلومات القيمة والرائعة

انت رائع يا بشمهندس لخصت و اوفيت في سطور قليلة بارك الله فيك