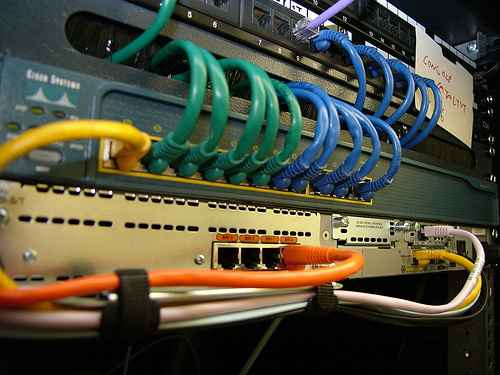

أذكر منذ فترة ان دخلت أحد الفنادق الكبيرة وكانت الأجهزة أغلبها من سيسكو والشخص المسؤول عن الشبكة ترك العمل وكان لابد من اجراء بعض التعديلات وما حدث ان عندما حاولت الدخول من خلال اللابتوب على الروترات والسويتشات فالمحاولة بائت بالفشل ورفضت كل الأجهزة السماح لي بالدخول من خلال التلنت أو حتى الـ SSH وتوقعت حينها وجود حماية من نوع ما على تلك الأجهزة.

وفعلا وصلت الجهاز عبر منفذ الكونسول لأجد ان الأجهزة تم تطبيق نوع من الحماية عليها تطلق عليه سيسكو Management Plane Protection وتختصر عادة إلى MPP هي خاصية أطلقتها سيسكو مع أصدارها الـ 12.4 وهي بأختصار تقوم بتأمين الدخول إلى الأجهزة بأستخدام بروتوكولات الأدارة مثل التلنت وبكلام آخر تسمح لنا بتحديد المنافذ (حقيقية أو وهمية) التى يمكن من خلالها الدخول إلى الأجهزة للقيام بأي تعديل عليها وهي خاصية في غاية الأهمية في أماكن عامة كالفنادق أو المطاعم أو حتى الشركات.

الخاصية مرنة جداً وخياراتها كثيرة مثل :

- أختيار البروتوكول الذي أرغب بمنعه أو السماح له وهذه يتضمن Beep, FTP, HTTP, HTTPS, SSH, v1 and v2, SNMP, all versions, Telnet, TFTP, TIL.

- تحديد أكثر من بروتوكول في نفس الوقت.

- تحديد منفذ معين يمكن من خلال الدخول.

- تحديد VLAN تنتمي لمجموعة من المنافذ يسمح لها بالدخول نستطيع ان نطلق عليها Vlan management

- وفي راوترات معينة كالآتي تستخدم IOS XR يمكن تحديد الأيبي المسوح له بالدخول مشكل مباشر أو تحديد الـ Inbound & Outbound Protocol لكل منفذ.

طريقة التفعيل على النحو الآتي :

Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)# control-plane host Router(config-cp-host)# management-interface FastEthernet 0/0 allow ssh telnet Router(config-cp-host)#

أعتقد ان الأوامر واضحة قمت بالدخول للخاصية وأخترت المنفذ FastEthernet 0/0 وسمحت للتلنت والـ SSH للدخول من خلال هذا المنفذ.

لنقم الآن بعمل الأمر التالي :

Router#show management-interface Management interface FastEthernet0/0 Protocol Packets processed ssh 0 telnet 0

طبعا نوعية المنافذ التى يمكن أضافتها تختلف بحسب نوع الروتر والمنافذ الذي يدعمها وهذا مثال على راوتر سيسكو 887

Router(config-cp-host)#management-interface ?

ATM ATM interface

Auto-Template Auto-Template interface

Dialer Dialer interface

Ethernet IEEE 802.3

FastEthernet FastEthernet IEEE 802.3

LISP Locator/ID Separation Protocol Virtual Interface

LongReachEthernet Long-Reach Ethernet interface

Multilink Multilink-group interface

Tunnel Tunnel interface

Vif PGM Multicast Host interface

Virtual-Template Virtual Template interface

Vlan Vlan IEEE 802.1q

vmi Virtual Multipoint Interface

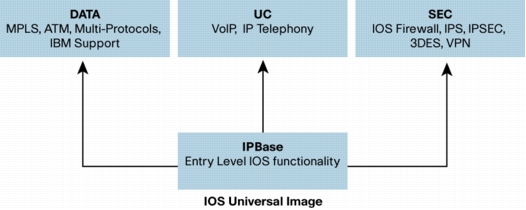

وهذا مثال على نظام Cisco IOS XR يبين الأمكانيات الموجودة هناك وسوف نلاحظ ان الأمكانيات والخيارات اوسع وأكثر

configure control-plane management-plane inband interface all allow SSH ! interface GigabitEthernet 0/6/0/0 allow all allow SSH allow Telnet peer address ipv4 10.1.0.0/16 ! ! interface GigabitEthernet 0/6/0/1 allow Telnet peer address ipv4 10.1.0.0/16 ! ! ! out-of-band vrf my_out_of_band interface GigabitEthernet 0/6/0/2 allow TFTP peer address ipv6 33::33

وآخيرا ونقطة مهمة حتى لاتقع في مشكلة مثل التى حدثت لي وأنا اعد الموضوع وهو بمجرد تفعيل الخاصية على أحد المنافذ سوف تتوقف كل المنافذ الآخرى عن أستقبال أي نوع من أنواع الأتصالات الخاصة بالأدارة أي لو فعلتها على منفذ الـ fastethernet 0/0 على سبيل المثال فسوف يتم قطع الاتصال عنك لو في حال كنت تتصل بمنفذ آخر أو تقوم بالدخول إلى الروتر من خلال الأنترنت كما حدث معي, هذه كانت مقالتي لهذا اليوم اتمنى ان تكونوا قد أستفدتوا من هذه المعلومة المفيدة ولاتنسونا من دعواتكم ودمتم بود.

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

السلام عليكم

بصراحة اخي ايمن بحكم العمل اعتبر نقسي بعيد عن سيسكو وقريب الى الويندوز والسيرفرات

ولكن بالتاكيد انا من محبي سيسكو لانني تعلمتها منذ 15 سنة ولكن لم أجد عملا بها فنسيتها..

ارجو لك دوام التوفيق دائما

فراس

نبدة موسعة حول المقارنة بين انظمة الحماية ips &ids انا طالبة حاسوب

اريد بحت او اي معلومات علي IPS&IDS

شكرا جزيلا

واصل